✨ 碎片收藏 / 资讯文档 / 网站工具 / GitHub 项目 / Bing 壁纸

注册 Boc Pay + (有单独 App,也可在中银香港 App 中注册,再去 Boc Pay+ 登录)

登录后在底部 Tab 栏最左边 扫描,可以扫微信的个人收款码

付款金额大于 5 元,如 5.01 / 5.02,完成支付后显示实付 0.01/0.02

2 3 4 三个月,每月 4 次优惠,共 12 次。

名额有限,用完即止运行在 Apple container 中,内核使用 claude agent sdk, 这个 openclaw 的简化版会更加安全可控一些

https://github.com/gavrielc/nanoclaw

https://github.com/gavrielc/nanoclaw

关于飞牛系统(fnOS)无需认证远程代码执行漏洞链的复现

经过分析与验证,我们已成功复现飞牛系统(fnOS)中的一个严重远程代码执行(RCE)漏洞链。该漏洞链允许攻击者在无需任何身份验证的情况下,远程获取设备的最高管理员(root)权限,从而完全控制设备。

测试环境: FnOS 1.1.14

我们成功复现的攻击链由以下四个关键漏洞构成:

经过分析与验证,我们已成功复现飞牛系统(fnOS)中的一个严重远程代码执行(RCE)漏洞链。该漏洞链允许攻击者在无需任何身份验证的情况下,远程获取设备的最高管理员(root)权限,从而完全控制设备。

测试环境: FnOS 1.1.14

我们成功复现的攻击链由以下四个关键漏洞构成:

Tokentap (原 Sherlock) - LLM CLI 工具 Token/Context 追踪,成本统计

https://github.com/jmuncor/tokentap

通过代理 LLM API 请求,终端面板实时显示 Token 消耗情况、监控上下文窗口(Context)使用、自动保存 Prompt 为 markdown 文件,支持 Anthropic Claude、OpenAI Codex、Google Gemini CLI 等。

#AI #Tool #GitHub

https://github.com/jmuncor/tokentap

通过代理 LLM API 请求,终端面板实时显示 Token 消耗情况、监控上下文窗口(Context)使用、自动保存 Prompt 为 markdown 文件,支持 Anthropic Claude、OpenAI Codex、Google Gemini CLI 等。

#AI #Tool #GitHub

Beautiful Mermaid - 让 Mermaid 图变得更好看

https://github.com/lukilabs/beautiful-mermaid

#Image #SVG #Tool #GitHub

https://github.com/lukilabs/beautiful-mermaid

#Image #SVG #Tool #GitHub

纽约时间周六中午,比特币跌幅持续扩大至超过 8%,跌破 8 万美元整数位心理关口,逼近 2025 年 4 月 7 日底部 74424.95 美元。其他代币跌幅更大,第二大的数字资产以太坊下跌超过 10%,而 Solana 下跌超过 11%。此次下跌发生在流动性不足且购买兴趣有限的情况下,导致该全球最大加密货币已走低逾 30%的跌势进一步深化。

根据 CoinGecko 的数据,过去 24 小时内,抛售潮使加密货币市场的总市值蒸发约 1110 亿美元。

此次回落加剧了数周以来对比特币的宏观失望情绪。

根据 CoinGecko 的数据,过去 24 小时内,抛售潮使加密货币市场的总市值蒸发约 1110 亿美元。

此次回落加剧了数周以来对比特币的宏观失望情绪。

公安部就《网络犯罪防治法》草案征求意见,规管全体中国公民和向中国境内提供服务者。

网络虚拟定位、远程控制工具的制作者应当向主管部门备案,并登记使用者的真实身份信息。

不得提供有偿删帖(屏蔽、替换、下沉信息)服务,平台处理删除违法信息申请时不得变相收费。

不得为已被“依法依规”封禁的内容或即时通信账号提供解封等技术支持或帮助。不得无正当理由大量持有非本人注册的账号。

不得在他人设立的非法支付平台上流转资金,不得在他人设立的淫秽赌博网站上投放广告。

不得植入用户无法卸载或未经用户同意的非基本功能软件。

跨境黑灰产受刑事处罚者,地级以上公安机关可决定其在出狱后0.5~3年内不准出境。

境外个人利用网络信息损害国家主权安全的,有关部门可以冻结财产、限制入境。

(中国公安部)

网络虚拟定位、远程控制工具的制作者应当向主管部门备案,并登记使用者的真实身份信息。

不得提供有偿删帖(屏蔽、替换、下沉信息)服务,平台处理删除违法信息申请时不得变相收费。

不得为已被“依法依规”封禁的内容或即时通信账号提供解封等技术支持或帮助。不得无正当理由大量持有非本人注册的账号。

不得在他人设立的非法支付平台上流转资金,不得在他人设立的淫秽赌博网站上投放广告。

不得植入用户无法卸载或未经用户同意的非基本功能软件。

跨境黑灰产受刑事处罚者,地级以上公安机关可决定其在出狱后0.5~3年内不准出境。

境外个人利用网络信息损害国家主权安全的,有关部门可以冻结财产、限制入境。

(中国公安部)

LinuxDo 论坛使用盲水印

https://v2ex.com/t/1189699

F12 Console 输入

即可查看有无水印(

https://v2ex.com/t/1189699

F12 Console 输入

document.body.style.filter='sepia(100%) saturate(10) hue-rotate(60deg) brightness(150%) contrast(200%)';即可查看有无水印(

飞牛 OS 疑似 0day 漏洞,许多用户设备遭到攻击,请尽快检查设备或暂停使用

https://www.v2ex.com/t/1189672

https://www.v2ex.com/t/1189672

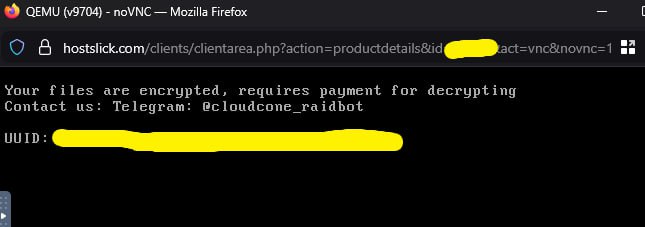

Cloudcone 报告了一个安全漏洞,攻击者使用 Virtualizor“服务器终端”绕过 SSH 警报并在部分节点上运行勒索脚本。

发生了什么:受影响的虚拟机的引导扇区被勒索消息覆盖。

范围:仅限于单个 Virtualizor 实例上的节点。其他平台和账单 / 个人数据不受影响。

恢复:该团队目前正在尝试通过原始块设备和分区重建来恢复数据。

受影响的用户应密切关注他们的电子邮件,以获取 Cloudcone 的进一步更新。

Source