✨ 随机碎片 / 资讯文档 / 网站工具 / GitHub 项目 / Bing 壁纸

#Android 开源软件下载站

https://www.openapk.net

----------------------

GitHub Store - GitHub Release 制品下载管理

https://github.com/OpenHub-Store/GitHub-Store

#Tool #GitHub

https://www.openapk.net

----------------------

GitHub Store - GitHub Release 制品下载管理

https://github.com/OpenHub-Store/GitHub-Store

#Tool #GitHub

苹果的退换货一直以来都是十分人性化的,在线下购买产品如果不满意可以立即退货得到退款。

但在近期有些许用户通过购买新机后拆换屏幕赚取利润,现在售后政策已经缩紧退货设备需要返厂检查确认没有被替换配件才会退回款项。

关于防范 OpenClaw(“龙虾”)开源智能体安全风险的“六要六不要”建议 🤡

https://nvdb.org.cn/publicAnnouncement/2031684972835299329

https://nvdb.org.cn/publicAnnouncement/2031684972835299329

一觉醒来发生了什么 03 月 12 日

#Daily

2026 年 3 月 12 日

🌍 资讯快读

1、华为云 OpenClaw 体验计划上线

https://www.jiemian.com/article/14100832.html

2、诈骗、恶意引流,抖音警示“龙虾”相关安全问题

https://www.jiemian.com/article/14100507.html

3、伊朗称完全有能力封锁霍尔木兹海峡

https://www.jiemian.com/article/14100677.html

4、国际能源署成员国同意释放 4 亿桶战略石油储备

https://www.jiemian.com/article/14100985.html

👬 即刻镇小报

1、能力决定你的下限,而表达决定你的上限

https://m.okjike.com/originalPosts/69b04c269f3cd84f6536a551

2、以终为始看人生,有五个现实问题

https://m.okjike.com/originalPosts/69b0098974ed9be7837db7d2

3、延缓大脑衰老,要从年轻的时候就开始准备

https://m.okjike.com/originalPosts/69afa1f47f115286eca6fb92

4、忽然发现,管理初学者的最佳学习对象,其实是 DeepSeek。

https://m.okjike.com/originalPosts/69aebb8b800201ac68b086a4

今日即刻镇小报内容来自 @人生管理指南 -RAY @ChatV @广屿 Ocean @于冬琪 ,感谢以上即友的创作与分享。

#Daily

2026 年 3 月 12 日

🌍 资讯快读

1、华为云 OpenClaw 体验计划上线

https://www.jiemian.com/article/14100832.html

2、诈骗、恶意引流,抖音警示“龙虾”相关安全问题

https://www.jiemian.com/article/14100507.html

3、伊朗称完全有能力封锁霍尔木兹海峡

https://www.jiemian.com/article/14100677.html

4、国际能源署成员国同意释放 4 亿桶战略石油储备

https://www.jiemian.com/article/14100985.html

👬 即刻镇小报

1、能力决定你的下限,而表达决定你的上限

https://m.okjike.com/originalPosts/69b04c269f3cd84f6536a551

2、以终为始看人生,有五个现实问题

https://m.okjike.com/originalPosts/69b0098974ed9be7837db7d2

3、延缓大脑衰老,要从年轻的时候就开始准备

https://m.okjike.com/originalPosts/69afa1f47f115286eca6fb92

4、忽然发现,管理初学者的最佳学习对象,其实是 DeepSeek。

https://m.okjike.com/originalPosts/69aebb8b800201ac68b086a4

今日即刻镇小报内容来自 @人生管理指南 -RAY @ChatV @广屿 Ocean @于冬琪 ,感谢以上即友的创作与分享。

#Chrome 146 稳定版已支持垂直标签页布局

开启方式:

将

然后在 设置 - 外观 里调整标签栏(tabs)位置在侧边栏即可

或者在标签栏右键单击也可调整

开启方式:

将

chrome://flags/#vertical-tabs 选项调整为 Enable,重启 Chrome然后在 设置 - 外观 里调整标签栏(tabs)位置在侧边栏即可

或者在标签栏右键单击也可调整

在任何SELinux宽容设备上临时安装Magisk

首先下载安装Magica,打开后如果是SELinux宽容,应该能看见启用adb root按钮,点按按钮。

第二步,使用电脑连接adb,这是具备完整Linux权能的root shell。

第三步,使用magisk官方脚本,临时安装magisk,具体操作可以看这里 https://t.me/magiskalpha/677

完毕,重启失效,因此安装模块后不要重启,重新执行第三步模拟重启即可。

警告:由于没有解锁bootloader,因此任何写入只读分区的行为都会导致avb验证失败,无法开机!需要刷入完整系统包修复。

首先下载安装Magica,打开后如果是SELinux宽容,应该能看见启用adb root按钮,点按按钮。

第二步,使用电脑连接adb,这是具备完整Linux权能的root shell。

第三步,使用magisk官方脚本,临时安装magisk,具体操作可以看这里 https://t.me/magiskalpha/677

完毕,重启失效,因此安装模块后不要重启,重新执行第三步模拟重启即可。

警告:由于没有解锁bootloader,因此任何写入只读分区的行为都会导致avb验证失败,无法开机!需要刷入完整系统包修复。

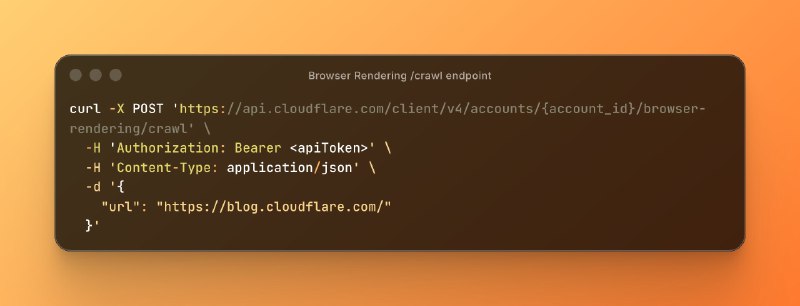

#Cloudflare 爬虫 API,可爬取整站的 HTML / Markdown 或 JSON 格式内容。

https://fxtwitter.com/i/status/2031488099725754821

免费/付费限制

https://fxtwitter.com/i/status/2031488099725754821

免费/付费限制

真快,真刑,不知道能“活”多久

逆向工程实现的 QClaw 微信接入 API TypeScript 客户端。

可以让其他的 AI 机器人也接入微信收发消息和控制。

https://github.com/photon-hq/qclaw-wechat-client

#WeChat #AI #GitHub

逆向工程实现的 QClaw 微信接入 API TypeScript 客户端。

可以让其他的 AI 机器人也接入微信收发消息和控制。

https://github.com/photon-hq/qclaw-wechat-client

#WeChat #AI #GitHub